En el último año, los ataques de phishing han experimentado un aumento meteórico gracias a que los atacantes continúan perfeccionando sus tácticas y compartiendo tipos de ataque exitosos. Los ciberdelincuentes continúan aprovechándose de los usuarios a través de su tecnología, hay que tener en cuenta la importancia de una defensa de varios niveles contra los ataques de phishing: la combinación de tecnologías de seguridad avanzadas con empleados formados y conscientes de la existencia de phishing.

Frecuentemente, asociamos el phishing con cibercrímenes relacionados con la banca online: el envío de emails que engañan a los usuarios para visitar una web que es un clon visual de la página de inicio de su banco para, con un formulario falso, apoderarse directamente de sus credenciales. Pero el phishing es mucho más que sitios de banca falsos y enlaces a pastillas milagrosas o entregas de paquetería: en realidad, es un anzuelo esperando a que piquemos para entregar a los atacantes información útil y valiosa.

En los últimos años, el volumen de ataques de phishing ha aumentado drásticamente, impulsado por servicios en la Dark Web como los kits de phishing gratuitos y el phishing-as-a-service. Cada vez es más sencillo, incluso para los atacantes menos experimentados técnicamente, aprovechar el malware avanzado que ha sido producido por alguien mucho más experto que ellos.

El informe Verizon 2018 Data Breach Investigations Report desveló que:

- El 59% de los ataques están motivados por el beneficio económico. Esto incluye la obtención de credenciales para su reventa en la Dark Web, la infección de sistemas con ransomware o la suplantación de la identidad de los altos directivos para convencer a los empleados de que transfieran fondos o datos valiosos.

- El 41% de los ataques tienen como objetivo obtener acceso no autorizado al sistema. Ejemplos como obtener acceso a la red de una empresa para robar datos o para obtener el control de los sistemas.

Dados los motivos financieros detrás de la mayoría de los ataques, no es sorprendente que los ciberdelincuentes a menudo se dirijan a empleados que tienen acceso a las finanzas de la empresa, engañándolos para que hagan transferencias a cuentas bancarias controladas por los delincuentes. Sin embargo, también se dirigen a aquellos que gestionan los procesos de negocio y los controles de TI, abriendo las organizaciones a una gama de ataques que incluyen el software de rescate y la extorsión.

Pero, ¿qué hacer? La lucha contra el phishing

Los ataques de phishing vienen en todas las formas y tamaños y, desafortunadamente, no hay una solución milagrosa para detenerlos. La única respuesta es una defensa de varios niveles contra los ataques de phishing, combinando tecnologías de seguridad avanzadas y formación a usuarios para que sean conscientes de la existencia de phishing. En Sophos, recomendamos que todas las organizaciones adopten un enfoque triple:

- Visibilidad y educación

En la lucha contra el phishing, sus usuarios son el eslabón más débil. De hecho, en promedio, sólo se necesitan 16 minutos para que alguien haga clic en un correo electrónico de phishing

Con sus usuarios en primera línea de los ataques de phishing, es esencial concienciar y formar a la gente sobre cómo detectar y evitar los correos electrónicos de phishing.

- Antes de la entrega

El 58% del correo electrónico es spam y el 77% de todos los emails con spam contienen un archivo malicioso. Una puerta de enlace de correo electrónico segura es un elemento esencial en su lucha contra la suplantación de identidad (phishing), atrapando este phishing antes de que pueda llegar a sus buzones de entrada. Las tecnologías básicas que hay que buscar incluyen:

- Antispam

- Reputación del remitente: Filtrado de reputación IP para bloquear correos electrónicos no deseados en el gateway.

- Autenticación del remitente: Detectar spoofing del remitente, anomalías en el encabezado y contenido sospechoso del cuerpo del correo electrónico.

- Sandboxing: Detonar archivos sospechosos fuera de la red.

- Bloqueo de URLs maliciosas: Filtre los enlaces erróneos, incluida la protección contra amenazas sigilosas y retardadas.

- Después de la entrega

Después de la entrega es su última línea de defensa, protegiendo a su organización si un usuario hace clic en un enlace malicioso o abre un archivo adjunto infectado. Busque una solución de seguridad para endpoints que ofrezca técnicas básicas y modernas, entre las que se incluyen:

- Aprendizaje profundo: Bloquee las amenazas nunca antes vistas para que no se ejecuten en su organización.

- Lucha contra exploits: Evitar que los atacantes aprovechen las vulnerabilidades del software legítimo.

- Anti-ransomware: Detenga el cifrado no autorizado de los recursos de su empresa.

En BETA SÁNCHEZ te ayudamos a protegerte contra el phising

En Beta Sánchez estamos preparados para hacer frente a la amenaza que es el phising, así como a muchas otras que tienen que ver con los fraudes y los robos de identidad y datos.

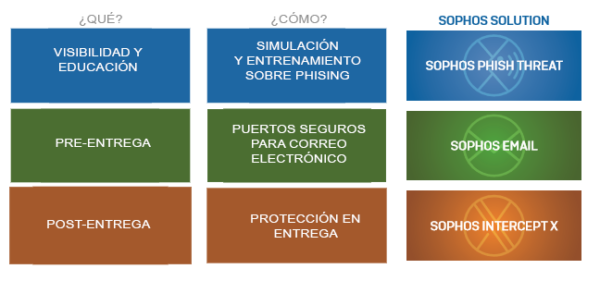

De la mano de nuestro partner Sophos, te ofrecemos una protección completa contra el phishing (visibilidad y educación, antes y después de la entrega), todo ello gestionado a través de una única plataforma basada en la nube.

A continuación te detallamos las etapas en las que podemos intervenir, y te ofrecemos una solución adecuada a cada uno de los eventos, para que siempre estés protegido.

Sophos Phish Threat educa y pone a prueba a sus usuarios mediante simulaciones automatizadas de ataques, formación de concienciación sobre la calidad de la seguridad y métricas de informes procesables. Y funciona

Con Sophos Email, puede volver a confiar en su bandeja de entrada. Bloquea a los impostores de phishing y protege a los empleados de ataques que utilizan direcciones email fraudulentas que se hacen pasar por contactos de confianza. Una combinación de técnicas de autenticación SPF, DKIM y DMARC y análisis de encabezado de correo electrónico le permite identificar y permitir emails legítimos mientras bloquea a los impostores

Sophos Intercept X combina una amplia gama de técnicas fundamentales y de última generación con la más amplia gama de ataques de ransomware y malware. Su red neuronal de aprendizaje profundo está entrenando a cientos de millones de archivos maliciosos para detectar proactivamente amenazas desconocidas.